Les données sensibles représentent un enjeu majeur pour les entreprises modernes. Ces informations c...

Les données sensibles représentent un enjeu majeur pour les entreprises modernes. Ces informations c...

Dans cet article de blog, Yann Fourré, notre co-fondateur et expert en cybersécurité, partage ses ré...

Le monde de l'architecture est en constante évolution, et la capacité à présenter des rendus 3D de q...

Sécuriser votre suite Atlassian avec Reemo et la conteneurisation

Comment fonctionne l'IT derrière vos émissions de télé préférées ?

Comme l'a souligné l'ANSSI ces derniers mois, les équipements de sécurité ajoutés aux systèmes d'inf...

L'article du MagIT concernant l'intrusion au Ministère des Finances américain via le service BeyondT...

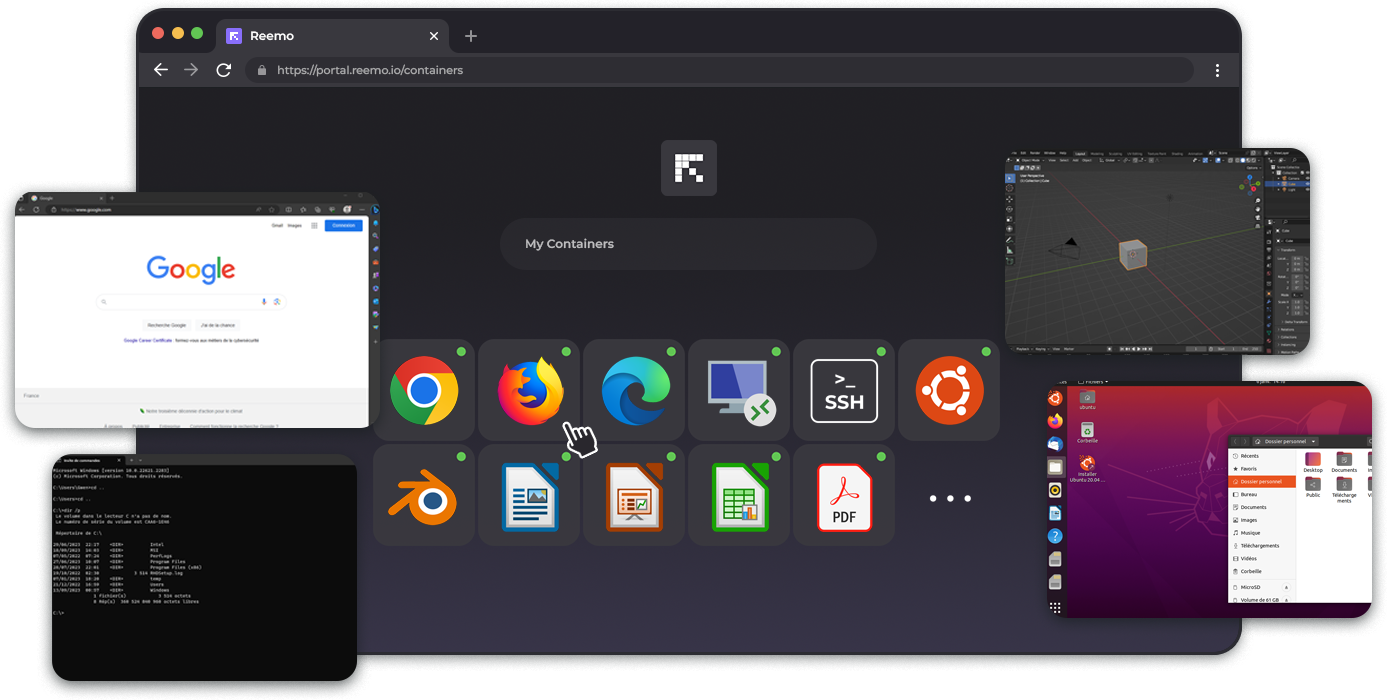

Chez Reemo, nous ne faisons pas que fournir un accès à distance.

Nous vous aidons à reprendre le contrôle total de vos environnements de travail à distance — en toute sécurité et avec efficacité.

✔ Une interface intuitive conçue pour l’efficacité IT

✔ Une architecture Zero Trust pour protéger vos actifs critiques

✔ Des fonctionnalités orientées métier : contrôle d’accès granulaire, supervision en temps réel, traçabilité intégrée

✔ Et un déploiement rapide, sans infrastructure à maintenir

🧮 Discutez avec un expert Reemo pour découvrir comment sécuriser l’accès à distance de votre entreprise sans compromis sur la performance.